¿Qué son las Zonas (Zones)?

- De acuerdo al diccionario de la Real Academia Española:

f. "Extensión considerable de terreno cuyos límites están determinados por razones administrativas, políticas, etc" - Un nombre de mercadeo de una tecnología (1, 2, etc.)

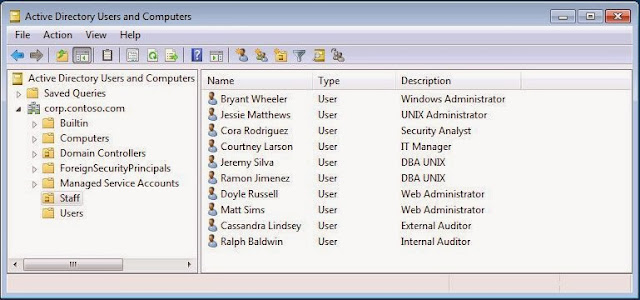

- Un mecanismo para establecer modelos de gobernación de seguridad (accesos y privilegios) para sistemas UNIX y Linux (también Windows!) con el Directorio Activo y las soluciones de Centrify.

- El principio de mínimo acceso: el usuario final solo debe poder acceder sistemas relacionados a sus funciones en la empresa.

- El principio de mínimos privilegios: el usuario final solo debe tener los privilegios necesarios para ejecutar sus funciones en la empresa.

- El principio de separación de funciones: controles que requieren que más de una pueda ejecutar ciertas funciones para prevenir error o fraude.

Reutilización de Procesos

Una capacidad no muy conocida de las Zonas es que permiten que las organizaciones reutilicen sus procesos existentes para la alta/baja y cambio de identidades UNIX, administración de accesos y gestión de privilegios. El proceso es la práctica de agregar, remover o combinar las membresías en grupos de seguridad del Directorio Activo. Por años este mismo proceso se ha utilizado para otorgar privilegios, proporcionar acceso a carpetas de red o impresoras de red, servicios de Exhange o Sitios de Sharepoint, entre otros.

¿Qué quiere decir esto? Simplicidad de la Integración

La integración entre Centrify y cualquier otra solución que proporcione servicios de gestión de identidades, aprovisionamiento y gestión de privilegios es bastante sencilla ya que no requiere agentes o conectores dedicados. CUALQUIER solución de esta índole tiene la abilidad de integrarse al Directorio Activo y proporciona las funciones de alta y baja de usuarios a los grupos de seguridad del Directorio Activo (independientemente del producto o vendedor: Oracle, Courion, Microsoft FIM, Sailpoint, etc.)

La Historia de las Zonas de Centrify

Las zonas eran de dos dimensiones (planas), a esto se le llama zonas clásicas (classic zones); las limitaciones de las zonas planas es que su administración requería de mucho esfuerzo. Esto cambió hace unos años con la introducción de zonas jerárquicas (hierarchical zones ó HZ). El gran poder de las zonas se extendió al implementar la gestión de accesos y privilegios, y desde el año 2013 las zonas pueden establecer gobernación de acceso y privilegio tanto a sistemas UNIX como Windows!!!! Esto tiene altas implicaciones para las empresas que desean incrementar su seguridad y hacerlo de manera fiduciaria.

Nota de Moderación: El autor opina que las zonas clásicas deben ser expiradas del producto. Este blog no poporciona soluciones con zonas clásicas.

¿Cuáles son las reglas de diseño para las Zonas de Centrify?

- Una sola zona combinada con roles de computador (Computer Roles) debe satisfacer la necesidad de la mayoría de las organizaciones. Sin embargo, es posible que existan normativas, razones legales o administrativas que impliquen la creación de zonas paralelas o subzonas (por ejemplo: reglas de la unión Europea, Separación de funciones, la normativa de tarjetas de pago, etc.)

- Cada zona que se utilice para controlar acceso a los sistems UNIX debe tener definida sus reglas para el control de identidades UNIX (UID, GID, login, Shell, GECOS). La consola Access Manager proporciona múltiples opciones, pero la más común es:

- El login es la cuenta de usuario del AD samAccountName (username)

- UID/GID la mejor opción es generar un número único basado en el SID. El SID es el SystemIdentifier en el AD.

- El campo GECOS usualmente es el Display Name del AD (Nombre + Apellido)

- Los campos Home y Shell usan variables para especificar lo que defina el sistema. Esto puede ser bastante conveniente.

- Para cada zona dedicada para UNIX, los mecanismos de aprovisionamiento deben ser planeados (manual, automático, etc)

- Las identidades se otorgan al nivel de la zona. Las desviaciones y cambios a nivel de la sub-zona y sistema se consideran excepciones al proceso.

- Los privilegios (RBAC) se otorgan al idealmente nivel del grupo de sistemas; cualquier desviación es una excepción.

¿Qué es el modo AutoZone?

AutoZone (AZ) es un modo de operación del agente de Centrify que permite que los sistemas UNIX, Linus o Mac ingresen al dominio sin restricciones de acceso para cualquier usuario del dominio AD local (o dominios confiados); efectivamente el sistema actua como una estación de trabajo normal.

El modo AutoZone es el único modo de operación de Centrify Express para UNIX/Linux; aunque este escenario es deseable en algunas instancias, no se alinea con el principio de minimo acceso, o sea que sistemas con información u operaciones sensitivas no deben ser implementados en este modo de operación.

Otras desventajas del modo AutoZone son:

- Hay que ser cuidadoso con la planeación. En dominios con decenas de miles de usuarios las operaciones de cacheo son intensivas al desempeño del sistema. La regla es que si hasy mas de 1500 usuarios en el dominio, hay que establecer filtros o moverse a modo de Zonas.

- El modo AutoZone (express) no permite la manipulación de datos de identidad (login, UID, GID, etc)

- AutoZone no proporciona la gestión basada en roles (RBAC). No hay agrupación de sistemas, etc.\