Qué constituye una Identidad en la Nube

¡¡Hola!! desde Panamá. Estamos visitando esta meca centroamericana como participantes e la conferencia Latinoamericana ISACA CACS/ISRM 2014.

También tuvimos el privilegio de ser charlistas en la sesión de Identidad en la nube, la nueva seguridad.

La pregunta final es la siguiente - ¿existe una solución que puede resolver esta problemática con infraestructura actual (AD) y sin la necesidad de sincronizar información privilegiada?

La pregunta final es la siguiente - ¿existe una solución que puede resolver esta problemática con infraestructura actual (AD) y sin la necesidad de sincronizar información privilegiada?

También tuvimos el privilegio de ser charlistas en la sesión de Identidad en la nube, la nueva seguridad.

Introducción

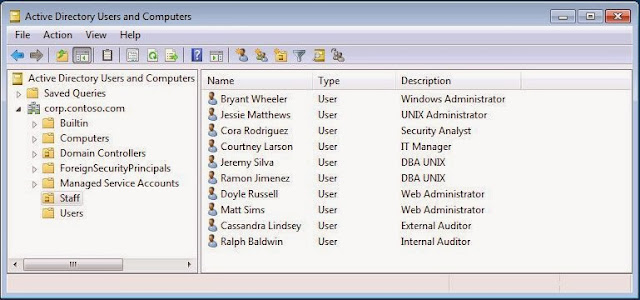

Esta nueva serie se enfoca en la Identidad como Servicio en la nube (IdaaS). Como saben, Centrify tiene dos lineas de producto: Server Suite y User Suite. El primer tópico es entender la composición de la identidad en la nube. A nivel básico, puede ser tan simple como un identificador y una contraseña, sin embargo en la práctica esto no se traduce en aplicaciones con mucho valor.¿Cuál es el problema con identidades en la nube?

Las aplicaciones SaaS extienden las fronteras de IT de la empresa ya que estas ofrecen sus servicios fuera e la empresa transportadas vía el Internet. Esto implica que el suministro (alta/baja) eficiente es imperativo. Una vez un usuario sale de la empresa, si no hay un proceso rápido y consistente de baja del usuario se produce una exposición al riesgo de fuga de información. Este es el problema más básico, sin embargo es solo parte de la historia. Cualquier aplicación que ofrece valor agregado tendrá requerimientos más complejos que van más allá de la identidad y la Federación (SSO):- Asignación de licencias: este tópico afecta los costos de la aplicación. La manera que su proceso se asegure que las licencias sean gestionadas y recicladas de manera adecuada puede impactar el costo de licenciamiento.

En este ejemplo, pueden ver los costos de Google Apps. - Gestión de Roles, Perfiles o Grupos: Dependiendo de la aplicación, el rol o perfil define los parámetros o derechos dentro de la aplicación. Este es el principio de una seguridad adecuada

Salesforce usa los perfiles (profile) para los accesos basados en roles. - Autenticación Multifactor (MFA) y verificación de dos pasos: Estas capacidades son cada vez más necesarias, ayudan a complementar las directivas y políticas. Los ataques recientes a sistemas de consumidor son ejemplos de esta necesidad.

Múltiples factores de autenticación y verificación de dos pasos son imperantes - Políticas: Cada proveedor SaaS tiene diferentes contextos y maneras de lidiar con las directivas y políticas. Sin embargo ¿no sería conveniente tener un marco de referencia o modelo consistente que funcione en todos los puntos finales (estaciones, móviles)?

Los proveedores SaaS tienen diferentes modelos de directivas - Apoyo a la Gestión de Móviles (MDM), Aplicaciones Móviles y SSO Móvil: Esta capacidad se hace imprescindible a medida que los móviles son una parte más importante en el arsenal del trabajador de la información.

MDM, MCM, y SSO Móvil son más prevalentes

¿Existe una solución consolidada amigable al Directorio Activo?

¡Si!

De eso se trata Centrify User Suite. En los siguientes artículos vamos a explorar ejemplos prácticos con Google Apps, Office 365 and Salesforce. El primer artículo va a tratar sobre el concepto de Federación.